On assiste aujourd’hui à un véritable essor de l’authentification multifacteur. Selon Cyber Readiness Institute, 87% des grandes entreprises auraient déjà adopté cette technologie. Quelles sont les raisons de son succès ? Pourquoi devriez-vous l’intégrer dans vos stratégies de sécurité ? On vous explique tout ci-dessous.

Un mot de passe seul n’est pas suffisant !

Bien qu’il soit essentiel pour votre cybersécurité, un mot de passe seul ne permet pas de protéger suffisamment vos comptes et vos données. L’authentification simple comporte plusieurs limites.

Tout d’abord, elle est vulnérable aux attaques de force brute. Les cybercriminels utilisent des programmes informatiques permettant de tester différentes combinaisons jusqu’à trouver la bonne. Si votre mot de passe est découvert, ils pourront accéder librement à votre compte et aux données qu’il contient.

Dans certains cas, l’utilisation d’un programme n’est même pas nécessaire. Si votre mot de passe contient des informations personnelles, telles qu’une date d’anniversaire, le nom de son animal de compagnie… il sera d’autant plus simple et plus rapide à deviner !

L’authentification à facteur unique peut être également la cible d’attaques phishing. Les cybercriminels utilisent des techniques d’ingénierie sociale pour créer e-mail convaincant, incitant ainsi leurs victimes à dévoiler leurs informations authentifications.

Qu’est-ce que l’authentification multifacteur ?

L’authentification multifacteur est un processus de sécurité qui consiste à utiliser plusieurs facteurs de vérification (au moins deux) pour se connecter à un compte. Ces facteurs permettent de prouver l’identité d’un utilisateur avant de lui accorder l’accès à ses données.

Cette approche multifactorielle ajoute une seconde couche de protection. Si votre mot de passe a été compromis, le cybercriminel se heurtera à une deuxième étape d’authentification, différente de la première, qui bloquera la tentative de compromission.

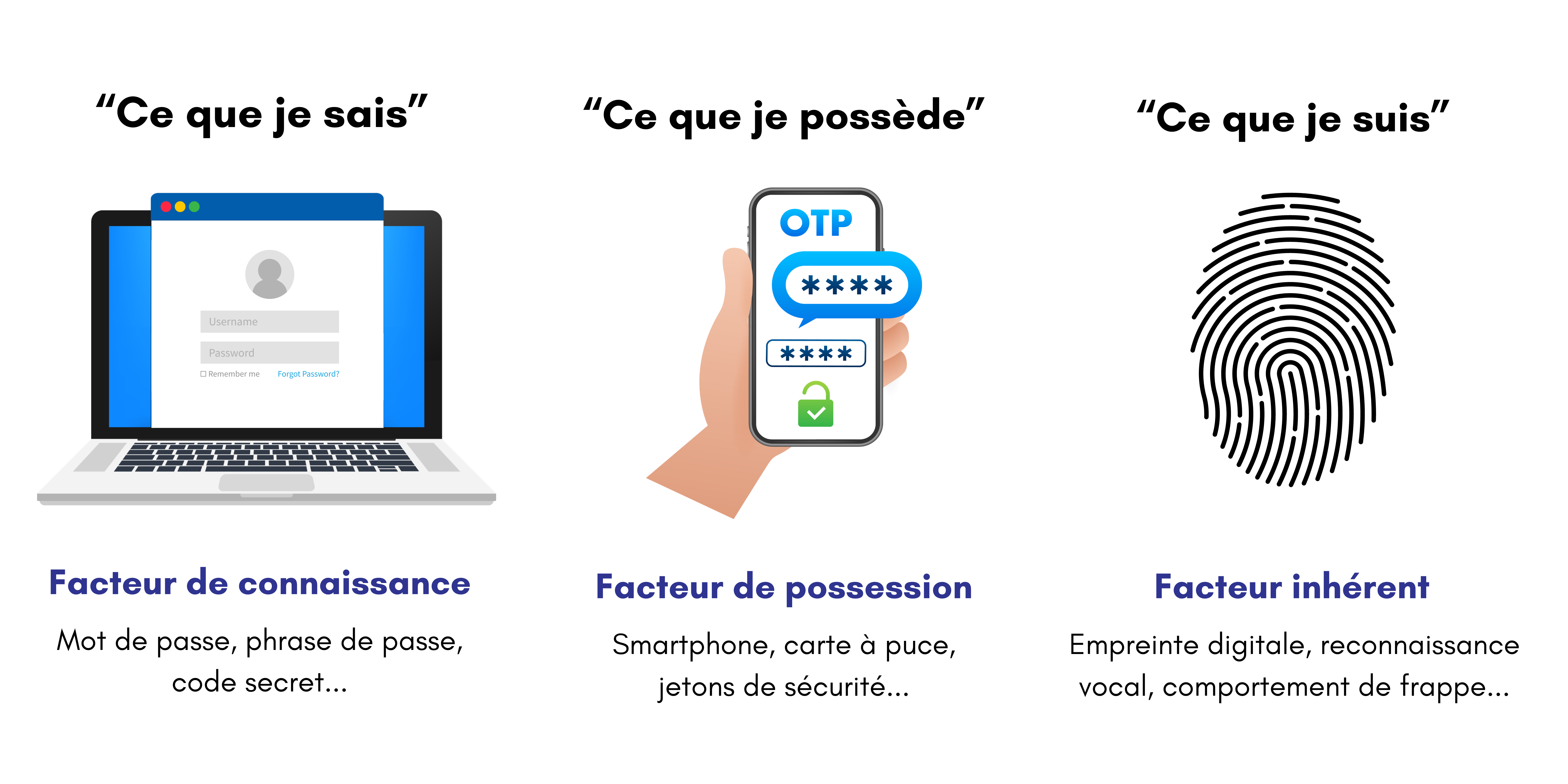

Chaque facteur d’authentification doit appartenir à une catégorie de facteur différente :

-

- Facteur de connaissance : « ce que je sais », les utilisateurs prouvent leur identité en révélant des informations qu’eux seuls connaissent. Cela peut correspondre à un mot de passe, un code secret, une phrase de passe, etc.

-

- Facteur de possession : « ce que je possède », les utilisateurs s’identifient grâce à un élément secret non-mémorisable stocké sur un objet physique. Cela peut être un smartphone, une carte à puce, un clé USB, les jetons de sécurité, etc.

-

- Facteur inhérent : « ce que je suis », il s’agit de quelque chose intrinsèquement lié à utilisateur, comme son empreinte digitale, sa voix ou même son comportement de frappe au clavier.

Pourquoi privilégier l’authentification multifacteur ?

Selon une étude menée par Microsoft, l’authentification multifacteur bloquerait 99.9% des attaques automatisées. Elle réduit considérablement les risques d’accès non-autorisé à vos comptes en ligne. Grâce à ce mécanisme, les entreprises sont davantage protégées contre les violations dues à la perte ou au vol d’informations d’identification.

D’autant plus que le piratage de compte représente une menace majeure pour les entreprises françaises. Selon le rapport d’activité 2023 de cybermalveillance.gouv.fr, le piratage de compte occupe le premier rang des recherches d’assistance des entreprises et des associations. Une hausse de 26% a été enregistrée comparé à l’année précédente.

L’ANSSI*, l’autorité française chargée de la cybersécurité du territoire, recommande l’intégration de l’authentification multifacteur. Elle encourage particulièrement son utilisation pour protéger les comptes renfermant des informations sensibles, tels que les messageries professionnelles, les comptes d’administration des systèmes, les comptes bancaires…

Alors, lorsque la fonctionnalité d’authentification multifacteur vous est proposée, activez-la sans hésiter !

Qu’appelle-t-on l’authentification adaptative multifactorielle ?

L’authentification adaptative multifactorielle permet de trouver un équilibre entre les exigences de sécurité d’une entreprise et l’expérience utilisateur. Elle combine des règles métiers et les informations des utilisateurs afin de déterminer les facteurs d’authentification à appliquer lors de la connexion. Elle s’adapte en fonction d’éléments contextuels et du niveau de risque identifié :

-

-

- Le nombre de tentatives de connexion

- L’emplacement géographique de l’utilisateur

- Le type d’appareil utilisé pour se connecter

- Le jour et l’heure de la tentative de connexion

- Le rôle de l’utilisateur…

-

Même avec l’authentification multifacteur, maintenez votre vigilance !

Comme de nombreuses solutions de cybersécurité, l’authentification multifacteur est devenue une cible de choix pour les cybercriminels. Ces derniers savent toujours faire preuve d’une grande ingéniosité lorsqu’il s’agit de contourner les dispositifs de sécurité.

Une nouvelle forme d’attaque visant l’authentification multifacteur s’est particulièrement développé ses dernières années. Elle est appelée le MFA Bombing ou MFA Fatigue. Cette cyberattaque consiste à submerger un utilisateur de demandes d’authentification afin qu’il n’accorde plus toute son attention et qu’il finisse par valider mécaniquement la demande.

Le MFA Bombing se base sur des techniques d’ingénierie sociale pour exploiter les biais cognitifs du cerveau humain et les pousser à l’erreur. Ces attaques par lassitude doivent faire l’objet d’une session de sensibilisation auprès de vos équipes afin de réduire les risques de sécurité qui y sont liés.

*ANSSI = Agence National de la Sécurité des Systèmes d’Information.

Source : Guide ANSSI – recommandation relatives à l’authentification multifacteur et aux mots de passe

Découvrez tous nos articles sur notre Blog

Retrouvez tous nos conseils et astuces pour optimiser votre infrastructure informatique et simplifier votre quotidien !